Quand il s'agit de piratage, de la sécurité, de la criminalistique chose comme ça, linux est le seul et l'outil préféré.Linux est très sympathique pirate à partir du sol. Mais il ya encore des distributions qui sont plus orientés vers l'assistance pirates. Pour n'en nommer que quelques-uns, backtrack, d'encastrement, etc blackbuntu

Backtrack est la distribution la plus populaire quand il s'agit de tests de pénétration et des trucs de sécurité. Et maintenant, il a pris un nouvel avatar appelé Kali Linux . Kali Linux est le nouveau nom de backtrack (version 5 RC3 était la dernière version de backtrack).

Distribution complète basée sur Debian

Kali Linux a été amélioré sur Backtrack à bien des égards. Backtrack était une sorte de "outils de sécurité Ubuntu + placés dans le répertoire / pentest". Et de ce fait, d'exécuter un outil de sécurité d'abord l'utilisateur devait accéder au répertoire de pentest. Ce fait les mises à jour trop difficile, car les outils ne sont pas de véritables installations qui pourraient être mises à jour à partir de synaptique.

Kali Linux est la nouvelle génération de tests de pénétration BackTrack Linux leader de l'industrie et de l'audit de sécurité distribution Linux. Kali Linux est une re-construction complète de BackTrack à partir du sol, en adhérant totalement aux normes de développement de Debian.

Kali linux a tout installé comme paquets qui peuvent être mis à jour à partir des référentiels. Kali Linux est basée sur Debian et est une distribution complète en elle-même. Pour exécuter n'importe quel outil il suffit de taper la commande à la borne et il irait.

Aussi, il n'est plus nécessaire de taper la commande startx au démarrage, comme dans backtrack.

Télécharger Kali Linux depuis l'adresse suivante

Il peut être facilement installé dans une de virtualisation comme VirtualBox. Enfait je l'utilise à l'intérieur virtualbox seulement. Kali linux a besoin pour fonctionner en tant que root, et donc sa très sûr de l'exécuter dans un environnement virtuel, ou d'un média en direct.

Au moment ou écrire ce post, kali 1.0.4 était la dernière version

Backtrack avait à la fois un gnome et kde version disponible en téléchargement. Linux Cependant kali vient seulement dans le gnome basé construction. Cependant, d'autres postes de travail comme xfce, kde peuvent être facilement installés à partir synaptique.

paquets par défaut

Kali linux par défaut livré avec beaucoup d'outils de sécurité, tout trouve dans le menu "Applications> Kali linux".En dehors de cela, il ya très peu de paquets. Les éléments suivants sont disponibles

Une. Navigateur - Iceweasel

2. Mysql

3. Serveur Apache

4. serveur ssh

D'autres outils de productivité tels que openoffice / libreoffice, gimp etc sont absents. Mais peut être facilement installé à partir de synaptic.

En outre, le bureau gnome de kali linux est gnome 3, mais il apparaît comme le classique bureau GNOME 2, parce que c'est une version piratée.

Kali linux est configuré pour s'exécuter en tant que root. Même après l'installation sur le disque dur, il s'exécute en tant que root. Cela est nécessaire parce que de nombreux outils de sécurité comme Wireshark, nmap doivent fonctionner en tant que root.

Installez le disque dur

Depuis kali linux est basée sur Debian, le menu de démarrage fournit des options pour un programme d'installation graphique ou basé sur du texte. Il suffit de choisir l'une et continuer. L'installateur graphique est plus facile si vous préférez.

Vous pouvez soit vivre démarrage et l'utiliser. Ou de démarrer le programme d'installation pour l'installer.Démarrage direct est utile lorsqu'elle est utilisée avec un lecteur flash.

Pour installer il suffit de suivre les instructions à l'écran comme n'importe quelle autre distribution Linux et l'installation devrait fonctionner parfaitement. Contrairement backtrack, bottes kali dans un gestionnaire d'affichage correct avec écran de connexion.

Kali Linux Top 10

Kali est emballé avec des centaines d'outils placés dans des catégories pertinentes, comme les tests d'applications web, l'injection SQL, l'exploitation de la mémoire tampon, la collecte d'informations, les empreintes digitales de serveur etc Cependant, il ya un menu séparé qui répertorie les 10 meilleurs outils.

Le menu "Applications> Kali Linux" comporte une liste séparée pour les 10 meilleurs outils de sécurité. Ce sont les outils les plus utiles, populaires et plus complet qui trouvent immense application dans divers types de tâches liées à la sécurité comme les tests de pénétration, analyse de la sécurité, les tests d'applications, etc La plupart de ces outils sont les meilleurs dans leurs domaines sans autre équivalent ou autre similaire .

Jetons un coup d'oeil.

Une. aircrack-ng - Wi-fi renifleur et mot de passe cracker

aircrack-ng est la suite logicielle la plus populaire pour renifler le réseau sans fil et à la fissuration wep et wpa mots de passe réseau. Il est beaucoup utilisé dans le craquage de mots de passe de wifi et de voler la connectivité Internet.

Le site décrit comme

Aircrack-ng est un WEP 802.11 et clés WPA-PSK programme qui peut récupérer les clés une fois les paquets de données suffisamment ont été capturés fissuration. Il met en œuvre l'attaque FMS standard avec quelques optimisations comme les attaques KoreK, ainsi que la toute nouvelle attaque PTW, rendant ainsi l'attaque beaucoup plus rapide par rapport à d'autres outils de craquage WEP.

En fait, Aircrack-ng est un ensemble d'outils pour l'audit des réseaux sans fil.

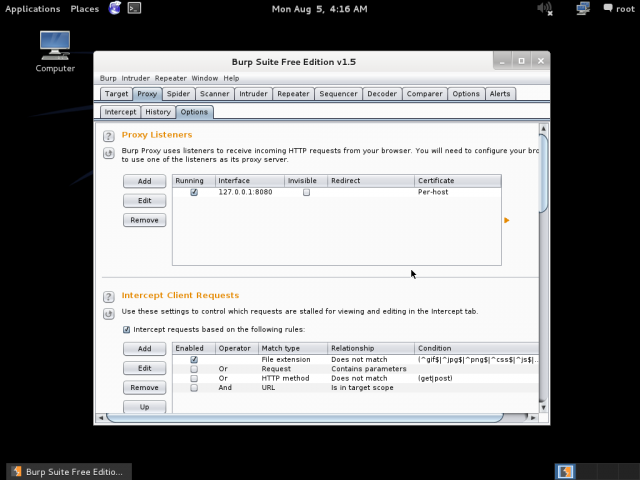

2. Outil de test d'applications Web - Burp Suite

Burp Suite est un outil de test d'applications Web très puissant et plus complet qui peut être utilisé pour un ping / applications web poussée / attaque dans un certain nombre de façons de découvrir les failles de sécurité comme l'injection SQL, XSS, CSRF, etc en eux. C'est un outil semi-automatique qui est très utile dans l'analyse des applications Web et de trouver des vulnérabilités.

Écrit en Java et est multi-plateforme. Comprend des fonctionnalités telles que la modification des requêtes http, fuzzing paramètres http, spidering hôtes pour urls possibles, etc Il est livré en 2 versions, gratuite et pro. La version pro est payé et inclut des fonctionnalités puissantes telles que l'analyse automatisée des vulnérabilités, etc suite Burp a été utilisé pour trouver des vulnérabilités dans des sites comme Facebook.

Le site décrit comme

Burp Suite est une plate-forme intégrée pour la réalisation des tests de sécurité des applications Web. Ses divers outils fonctionnent parfaitement ensemble pour soutenir le processus de test, de la cartographie et l'analyse initiales de la surface d'attaque d'une application, par le biais de la recherche et de l'exploitation des failles de sécurité.

3. THC Hydra - Brute Force différents protocoles

Hydra est "Une connexion pirate de réseau très rapide qui supporte de nombreux services différents." Hydra est un outil simple brute force qui peut être utilisé pour casser le mot de passe d'un certain nombre de services comme ftp, http, vnc etc

Les protocoles suivants sont pris en charge dans la version 7.4.2

Protocoles pris en charge: afp Cisco-permettre cvs ftp firebird FTPS http [s] - {tête | se} http [s] - {get |} après-forme http-proxy http-proxy-urlenum icq imap [s] irc LDAP2 [ s] LDAP3 [- {cram | digérer} md5] [s] mssql mysql nntp ncp oracle-auditeur PCNFS pcAnywhere oracle-sid pop3 [s] postgres rdp rexec rlogin rsh gorgée smb smtp [s] smtp-énumération snmp socks5 ssh sshkey svn teamspeak telnet [s] vmauthd vnc xmpp

Utile dans de craquage de mots de passe de routeurs et autres périphériques qui sont principalement configurés avec leurs mots de passe par défaut.

Il dispose également d'une interface graphique appelée hydra-gtk/xHydra qui est également inclus dans Kali.Trouvez-le sur l'entrée de menu "Kali Linux> Mot de passe Attaque> Attaque en ligne> hydra-gtk"

4. John the Ripper - Crack les mots de passe

John the Ripper est le bon vieux biscuit de mot de passe qui utilise des listes de mots / dictionnaire pour casser un hachage donné. Peut se fissurer beaucoup de différents types de tables de hachage dont md5, sha etc dispose d'une connexion ainsi que des listes de mots de passe payées disponible. Est multiplateforme.

John the Ripper est un cracker de mot de passe rapide, actuellement disponible pour de nombreuses saveurs d'Unix, Windows, DOS, BeOS, et OpenVMS. Son principal objectif est de détecter de faibles mots de passe Unix. Outre plusieurs crypt (3) types de passe de hachage les plus couramment trouvés sur les différents systèmes Unix, soutenus hors de la boîte sont hashs LM de Windows, ainsi que beaucoup d'autres tables de hachage et de chiffrement dans la version améliorée de la communauté.

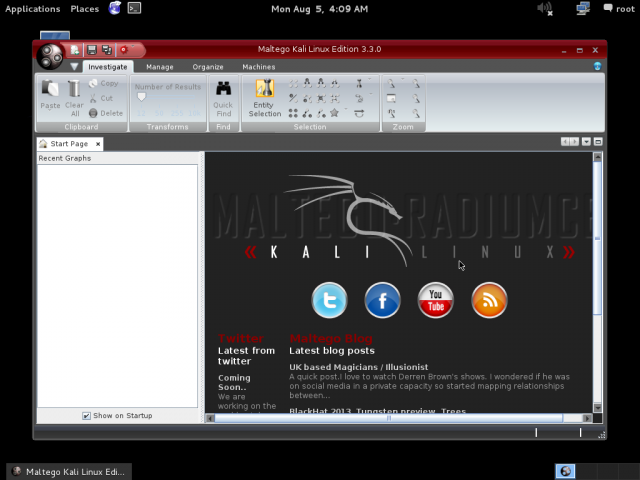

5. Maltego - La collecte d'informations

Maltego une intelligence open source et l'application de la médecine légale. Il vous offrira minière timous et la collecte des informations ainsi que la représentation de ces informations dans un format facile à comprendre.

Maltego est essentiellement un outil de collecte d'informations, qui peut rechercher sur Internet des informations disponibles publiquement sur un site ou une organisation. Cela aide à évaluer la quantité d'information qui a atteint le domaine public et si elle constitue une menace pour la sécurité. Par exemple, il peut chercher google, twitter et autres sources similaires pour les adresses électroniques, les noms de domaine liés à un site particulier, et même des noms et coordonnées des personnes.

L'idée de base est de trouver autant d'informations que possible sur une personne ou une organisation, à partir de sources gratuites sur Internet.

6. Metasploit - Développer, maintenir et lancer exploits

Metasploit est le grand outil de l'exploitation qui est largement utilisée dans les tests de pénétration. Metasploit est un cadre qui contribue à l'élaboration, la gestion et l'utilisation exploits. Exploits sont organisés en catégories telles que les modules individuels. Les utilisateurs peuvent ajouter leurs propres modules trop.

Écrit en Ruby et est multi-plateforme. Dispose d'une interface web et une interface graphique appelée armitage trop.

7. Scanner Port - Nmap

De facto le scanner de port de l'industrie. Nmap est un des plus anciens et l'outil de balayage de ports puissant là-bas. Bien qu'il a commencé comme un scanner de port, il est capable de faire beaucoup plus. Peut balayer les grands réseaux pour les hôtes vivants, scan de port les hôtes, obtenir les bannières de démon, obtenir des informations détaillées sur l'hôte y compris le système d'exploitation, etc

Maintenant a nmap une nouvelle fonctionnalité appelée son nmap qui permet aux développeurs de coder des scripts qui peuvent être utilisés avec nmap pour automatiser certains types de tâches de numérisation.

Nmap a une interface graphique appelée zenmap , qui peut être utilisé pour enregistrer les paramètres de numérisation que les profils et les utiliser plus tard. Nmap inclut également un utilitaire de type netcat appelé NCAT qui est très featureful et est disponible pour Windows et Linux.

T Le site décrit comme

Nmap ("Network Mapper") est un libre et open source (licence) utilitaire pour la découverte du réseau et l'audit de sécurité. De nombreux systèmes et les administrateurs réseau trouvent également utile pour des tâches telles que l'inventaire de réseau, les horaires de mise à niveau des services de gestion et de surveillance de l'hôte ou du service de disponibilité. Nmap utilise des paquets IP bruts dans de nouvelles façons de déterminer ce que les hôtes sont disponibles sur le réseau, quels services (nom de l'application et la version) ces hôtes offrent, quels systèmes d'exploitation (et les versions du système d'exploitation), ils sont en cours d'exécution, quel type de paquet filtres / pare-feu sont en cours d'utilisation, et des dizaines d'autres caractéristiques. Il a été conçu pour numériser rapidement de grands réseaux, mais fonctionne très bien contre de simples hôtes.

Nmap fonctionne sur tous les principaux systèmes d'exploitation informatiques, et les paquets officiels binaires sont disponibles pour Linux, Windows et Mac OS X. En plus de la classique ligne de commande Nmap exécutable, la suite Nmap comprend une interface graphique avancée et les résultats spectateur (Zenmap), un transfert de données flexible, la redirection, et un outil de débogage (Ncat), un utilitaire pour comparer les résultats d'analyse (ndiff), et une génération de paquets et outil d'analyse de réponse (Nping).

8. Owasp Zap - test des applications Web

Le Zed Attaque Proxy (ZAP) est un outil facile à utiliser de tests de pénétration intégrée pour trouver des vulnérabilités dans les applications web.

Owasp ZAP est un outil semblable à roter suite qui est utilisé pour tester des applications web. Contrairement suite rot, il est gratuit et open source et dirigée par owasp.

9. Sqlmap - sql injection automatique

Sqlmap est un outil de piratage le plus infâme du siècle qui permet à tout enfant de pirater et détruire tout site Web qui a oublié de se soustraire à ses requêtes sql correctement. C'est un outil d'exploitation entièrement automatisée des vulnérabilités d'injection SQL. La plupart des sites étant piratés ont aujourd'hui cet outil derrière la scène. Il met le pirate le contrôle complet de l'ensemble de la base de données d'une application web.

Sqlmap est le «Metasploit» d'injections SQL, et même mieux.

sqlmap est un outil de test de pénétration open source qui automatise le processus de détection et d'exploiter les failles de SQL injection et la prise en charge des serveurs de base de données. Il est livré avec un puissant moteur de détection, de nombreuses fonctionnalités de niche pour le testeur de pénétration ultime et une large gamme de commutateurs d'une durée de base de données d'empreintes digitales, sur extraction de données à partir de la base de données, à l'accès au système de fichiers sous-jacent et l'exécution de commandes sur le système d'exploitation via out- les connexions de bande.

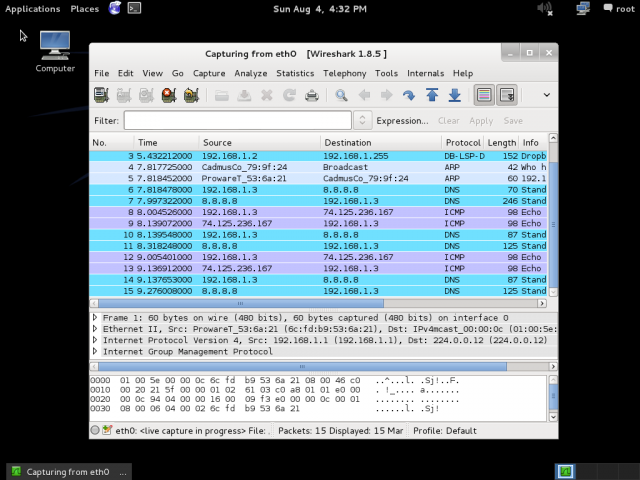

10. Wireshark - renifleur de paquets et analyseur de protocole

Wireshark est l'analyseur de réseau et analyseur de protocole le plus populaire et puissant là-bas. Disponible pour Windows et Linux. C'est une longue histoire de l'évolution et a trop de fonctionnalités. Utile dans les tests de pénétration pour analyser le réseau et de son trafic.

Wireshark est avant tout analyseur de protocole réseau du monde. Il vous permet de capturer et interactive de parcourir le trafic fonctionnant sur un réseau informatique. Il est de facto (et souvent de jure) la norme dans de nombreuses industries et les institutions éducatives.

Conclusion

C'était donc la liste. Si vous aussi vous êtes fasciné par des termes tels que le piratage, les tests de pénétration et la sécurité du réseau puis vérifier Kali linux. Peut être facilement installé à l'intérieur virtualbox comme n'importe quel distro basée sur Debian.

Dans les prochains posts à venir, je vais écrire plus sur l'utilisation de divers outils qui sont présents dans kali linux pour apprendre et pratiquer l'art de tests de pénétration. Amusez-vous jusque-là.

Piratage heureux!

bien explique